【JVN】脆弱性レポートの読み方を分かりやすく解説【IPA】

情報セキュリティ対策の一環として、脆弱性レポートに目を通すこともあると思います。

しかし、難しい表現が多く、分かりづらいと感じたことはありませんか?

今回は脆弱性レポートの読み方を分かりやすく解説します。

この記事の目次

JVN 脆弱性レポートとは

日本で使用されているソフトウェアなどの脆弱性とその対策情報が記載されています。

米国で管理されているCVEの互換認定を受けています。

主な内容としては、下記になります。

- 脆弱性が確認された製品

- バージョン

- 脆弱性の詳細

- 対策方法

- 関連情報

脆弱性情報の収集に活用されています。

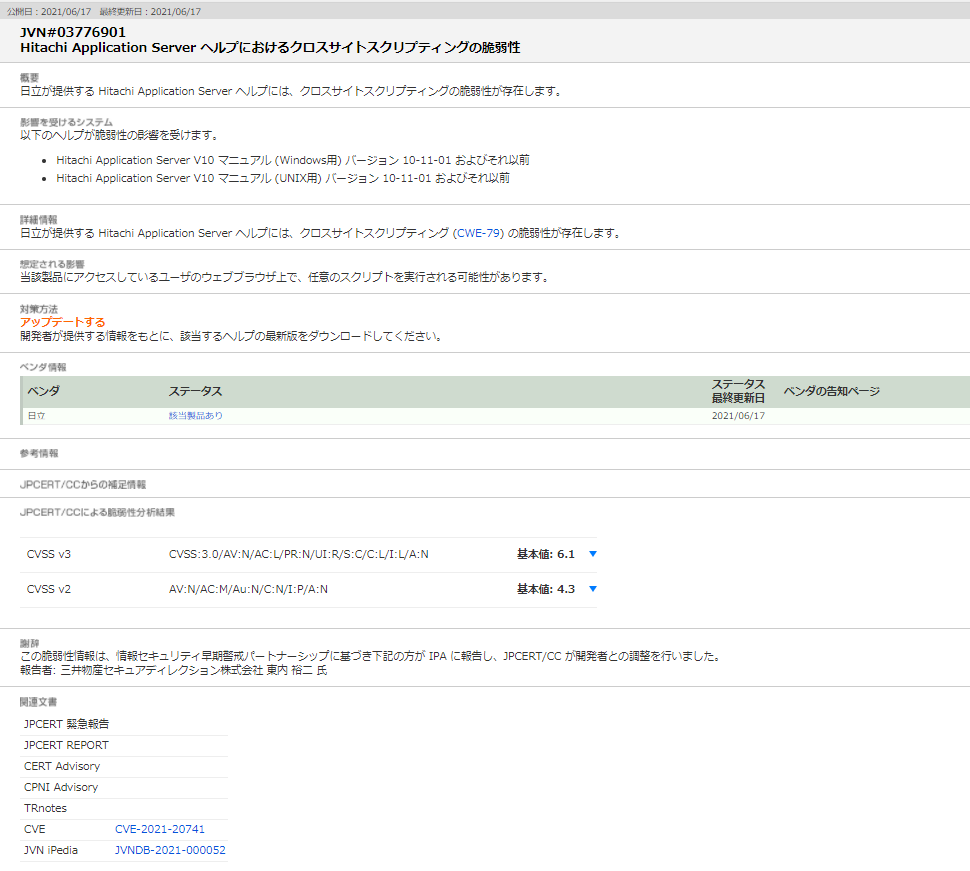

脆弱性レポートの例

脆弱性レポートの例を載せておきます。

脆弱性レポートの読み方

脆弱性識別番号

脆弱性情報を特定するために割り当てられる一意な番号です。

調整・公表された団体によって、下記の表のように番号体系が異なります。

| 番号体系 | 説明 |

|---|---|

| JVN#12345678 | 「情報セキュリティ早期警戒パートナーシップ」に基づいて調整・公表した脆弱性情報 |

| JVNVU#12345678 | 海外調整機関や海外製品開発者などから連絡を受けて調整・公表した脆弱性情報 |

| JVNTA#12345678 | 調整有無にかかわらず、必要に応じて公表する注意喚起情報 |

情報セキュリティ早期警戒パートナーシップとは、IPAが受付機関、JPCERT/CCが調整機関という役割を担い、発見者、製品開発者又はウェブサイト運営者と協力をしながら脆弱性関連情報に対処するための制度です。

CVE識別番号に対応しているものもあります。

| CVE識別番号 | JVN識別番号 | 脆弱性情報名 |

|---|---|---|

| CVE-2007-5000 | JVN#80057925 | Apache HTTP Serverのmod_imapおよびmod_imagemapにおけるクロスサイトスクリプティングの脆弱性 |

概要

レポートの概要を記載します。

「〇〇には△△の脆弱性が存在します。」といった形式で記載されています。

影響を受けるシステム

影響を受けるシステムや製品、ライブラリ名やバージョン番号を記載します。

詳細情報

脆弱性に関する詳細な情報を記載します。

JPCERT/CCによる脆弱性分析結果を記載しているレポートが多く見受けられます。

想定される影響

脆弱性の悪用により、どのような被害が想定されるかを記載します。

対策方法

脆弱性への対策方法を記載します。

対策情報は、2つあります。

- 解決策

脆弱性自体を解決する方法。パッチの適応やアップデート版の使用が挙げられる。 -

回避策

脆弱性の悪用による影響を緩和する方法。製品の使用中止が挙げられる。

ベンダ情報

脆弱性情報に対するベンダの公開情報を記載します。

下記のような形式で掲載されます。

| ベンダ | ステータス | ステータス最終更新日 | ベンダの告知ページ |

|---|---|---|---|

| 〇〇株式会社 | 該当製品あり | 2021/06/15 | 〇〇株式会社の告知ページ |

ステータスの表記は下記の5種類あります。

製品開発者による調査結果をもとにしています。

| ステータス | 説明 |

|---|---|

| 該当製品あり | 脆弱性該当製品がある |

| 該当製品あり(調査中) | 公表時点で脆弱性該当製品があり、調査が継続している |

| 該当製品なし | 脆弱性該当製品がない |

| 該当製品なし(調査中) | 公表時点で脆弱性該当製品がなく、調査が継続している |

| 脆弱性情報提供済み | 調整機関から脆弱性情報の提供をしている |

参考情報

他CSIRT組織やセキュリティベンダ等が公開する文書へのリンクを記載します。

JPCERT/CCからの補足情報

JPCERT/CC がハンドリングの過程で把握している付加的情報を記載します。

JPCERT/CCとは、日本国内に関するコンピュータセキュリティインシデント等の報告の受け付け、対応の支援、発生状況の把握、手口の分析、再発防止のための対策の検討や助言などを、技術的な立場から行なっている組織です。

※この項目は記載されていないことが多いです。

JPCERT/CCによる脆弱性分析結果

脆弱性の脅威を判断するための情報を記載します。

CVSS v3およびCVSS v2のBase Scoreを用いて脆弱性を評価しています。

| 評価方法 | パラメーター | 基本値 |

|---|---|---|

| CVSS v3 | CVSS:3.0/AV:N/AC:L/PR:N/UI:N/S:C/C:H/I:H/A:H ※パラメーターの読み方は、この後に記載しています。 |

基本値:10.0 ※パラメーターから基本値を計算しています。 |

| CVSS v2 | AV:N/AC:H/Au:N/C:P/I:N/A:N | 基本値:2.6 |

CVSSとは、情報システムの脆弱性に対するオープンで汎用的な評価方法です。

ベンダーに依存しない共通の評価方法を提供しています。

基本値が高いほど深刻な脆弱性であることを表しています。

CVSS v3の深刻度は下記の表の通りです。

| 深刻度 | 値 |

|---|---|

| 緊急 | 9.0~10.0 |

| 重要 | 7.0~8.9 |

| 警告 | 4.0~6.9 |

| 注意 | 0.1~3.9 |

| なし | 0 |

パラメーターの読み方は下記の表の通りです。

引用元:https://www.ipa.go.jp/security/vuln/CVSSv3.html

1. 攻撃元区分(AV)

v3 v2 内容 ネットワーク(N) ネットワーク(N) 対象コンポーネントをネットワーク経由でリモートから攻撃可能である。

例えば、インターネットからの攻撃など隣接(A) 隣接(A) 対象コンポーネントを隣接ネットワークから攻撃する必要がある。

例えば、ローカルIPサブネット、ブルートゥース、IEEE 802.11などローカル(L) ローカル(L) 対象コンポーネントをローカル環境から攻撃する必要がある。

例えば、ローカルアクセス権限での攻撃が必要、ワープロのアプリケーションに不正なファイルを読み込ませる攻撃が必要など物理(P) 対象コンポーネントを物理アクセス環境から攻撃する必要がある。

例えば、IEEE 1394、USB経由で攻撃が必要など

- 攻撃条件の複雑さ(AC)

v3 v2 内容 低(L) 低(L) 特別な攻撃条件を必要とせず、対象コンポーネントを常に攻撃可能である。 高(H) 高(H)

中(M)攻撃者以外に依存する攻撃条件が存在する。例えば、次のいずれかの条件に合致する場合などが該当する。

攻撃者は、設定情報、シーケンス番号、共有鍵など、攻撃対象の情報収集が事前に必要となる。

攻撃者は、競合が発生する条件、ヒープスプレイを成功させるための条件など、攻撃を成功させるための環境条件を明らかにする必要がある。

攻撃者は、中間者攻撃のため環境が必要となる。

- 必要な特権レベル(PR)

v3 v2 内容 不要(N) - 特別な権限を有する必要はない。 低(L) - コンポーネントに対する基本的な権限を有していれば良い。

例えば、秘密情報以外にアクセスできるなど高(H) - コンポーネントに対する管理者権限相当を有する必要がある。

例えば、秘密情報にアクセスできるなど

- ユーザー関与レベル(UI)

v3 v2 内容 不要(N) - ユーザが何もしなくても脆弱性が攻撃される可能性がある。 要(R) - リンクのクリック、ファイル閲覧、設定の変更など、ユーザ動作が必要である。

- スコープ(S)

v3 v2 内容 変更なし(U) - 影響範囲が脆弱性のあるコンポーネントの帰属するオーソリゼーションスコープに留まる。 変更あり(C) - 影響範囲が脆弱性のあるコンポーネントの帰属するオーソリゼーションスコープ以外にも広がる可能性がある。

例えば、クロスサイトスクリプティング、リフレクター攻撃に悪用される可能性のある脆弱性など

- 機密性への影響(C)

v3 v2 内容 高(H) 全面的(C) 機密情報や重要なシステムファイルが参照可能であり、その問題による影響が全体に及ぶ。 低(L) 部分的(P) 情報漏えいやアクセス制限の回避などが発生はするが、その問題による影響が限定的である。 なし(N) なし(N) 機密性への影響はない

- 完全性への影響(I)

v3 v2 内容 高(H) 全面的(C) 機密情報や重要なシステムファイルの改ざんが可能で、その問題による影響が全体に及ぶ。 低(L) 部分的(P) 情報の改ざんが可能ではあるが、機密情報や重要なシステムファイルの改ざんはできないために、その問題による影響が限定的である。 なし(N) なし(N) 完全性への影響はない

- 可用性への影響(A)

v3 v2 内容 高(H) 全面的(C) リソース(ネットワーク帯域、プロセッサ処理、ディスクスペースなど)を完全に枯渇させたり、完全に停止させることが可能である。 低(L) 部分的(P) リソースを一時的に枯渇させたり、業務の遅延や一時中断が可能である。 なし(N) なし(N) 可用性への影響はない

謝辞

脆弱性を発見した個人または組織名を記載します。

関連文書

同一の脆弱性に関して、JPCERT/CCの注意喚起情報や米国 US-CERT、CERT/CC、英国CPNIなどが公開している情報へのリンクを記載します。

まとめ

今回は脆弱性レポートの読み方を分かりやすく解説しました。

脆弱性レポートは毎日のように追加されています。

この記事を参考に、脆弱性レポートを読んでみてはいかがでしょうか。